Checklist voor een veilig industrieel netwerk

Veilige digitale producten zijn een must om veilige OT-producten en industriële systemen te bouwen. Netwerkapparatuur is een van de essentiële componenten van OT-digitale producten. Als expert op het gebied van industriële netwerken heeft Moxa een checklist opgesteld om gebruikers te helpen bij het kiezen van de juiste netwerkapparatuur, het opzetten van een gelaagde bescherming en het efficiënt beheren van netwerken. Zo kan men de beste oplossingen voor het bouwen van een veilig industrieel netwerk voor OT-systemen en –producten selecteren.

“Veilige apparaten vormen de basis voor een veilig industrieel netwerk. Daarom kiest men het best voor producten met een sterke authenticatie voor identiteitsverificatie en toegangscontrole, die bovendien onveilige standaardinstellingen en ongebruikte services uitschakelen. Controleer ook of het pakket een handleiding voor het beveiligen van netwerkapparaten omvat”, zegt Karel Mus van Technolec. “Om de vertrouwelijkheid te vergroten en het risico op ongeoorloofde wijzigingen te verminderen, moeten de configuratiegegevens versleuteld zijn. Verifieer ook geautoriseerde systemen voordat ze toegang krijgen tot het netwerk en met andere apparaten kunnen communiceren. Mijn advies: zoek een leverancier die een veilige ontwikkelingscyclus implementeert en zijn netwerkapparaten volgensindustriële cyberbeveiligingsnormen zoals IEC 62443-4-2 ontwerpt.”

Bescherming en efficiënt beheer van het netwerk

Een ander belangrijk aspect is de beveiliging van de netwerkinfrastructuur. Denk maar aan de implementatie van subnetwerken om potentiële problemen te isoleren en zo de verstoring van het volledige netwerk te vermijden, de controle van externe verbindingen om gevoelige OT-gegevens te beschermen of het filteren van ongeautoriseerd verkeer en het blokkeren van ongeautoriseerde toegang. Het zijn maar een paar voorbeelden, maar uiteindelijk is een gelaagde bescherming de beste oplossing.

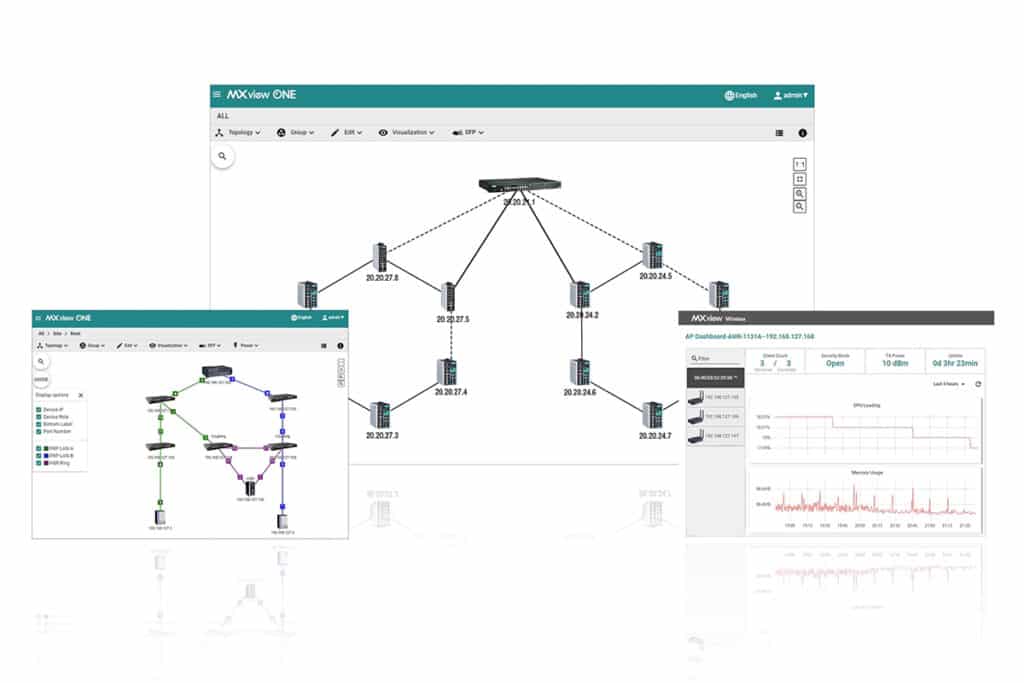

“Besteed ook de nodige aandacht aan het beheer van dat netwerk. Zorg er bijvoorbeeld voor dat alle apparaten volgens het vereiste beveiligingsniveau geconfigureerd zijn en informeer de gebruikers als er systemen met onveilige configuraties zijn. Het is bovendien belangrijk om dat netwerk regelmatig te controleren op onbekende apparaten en periodiek beveiligingsbeoordelingen van alle aangesloten apparaten uit te voeren om de volledige integriteit van het netwerk te behouden. Registreer ook kritieke gebeurtenissen, zoals herstarts, aanmeldingen of configuratiewijzigingen, evenals beveiligingsgebeurtenissen. Vergelijk de netwerkconfiguraties voor en na incidenten om de oorzaak te vinden en zorg voor een authentieke back-up van de configuratie-instellingen voor snel herstel na beveiligingsincidenten. En er is nog meer mogelijk”, gaat Mus verder. “Het is duidelijk dat het dagelijkse beheer van de netwerkbeveiliging en het voorkomen van bedreigingen een enorme opgave is. Gebruik daarom een netwerkbeheertool om de netwerkbeveiliging te plannen, implementeren, bewaken en onderhouden.”

Risico’s op cyberaanvallen minimaliseren

Moxa biedt die veilige apparatuur en focust ook continu op de veiligheid van de netwerkinfrastructuur. PSIRT laat toe om snel te reageren bij een nieuwe melding van kwetsbaarheid van een van de apparaten van de fabrikant. Dankzij een strikte controle van de softwareversie en regelmatige beveiligingsscans van de firmware minimaliseren ze ook de risico’s op cyberaanvallen. Bovendien zijn de producten ook uitgerust met beveiligingsfuncties onder meer om de integriteit en authenticiteit van de firmware en de opstartprocessen (Secure Boot) te valideren, om de gebruikersidentificatie bij het inloggen te verifiëren op basis van verschillende privileges of om te controleren welke apparaten toegang hebben tot het netwerk en met andere systemen kunnen communiceren.

“Implementeer ook een gelaagde bescherming. Gebruik firewalls bij de toegang tot het netwerk om cyberaanvallen te blokkeren en VLAN’s en netwerksubnetting zodat alleen betrouwbare communicatie mogelijk is. Bescherm tot slot de oudere apparatuur tegen kwaadwillige acties met een industriële IPS”, sluit Karel Mus af. “Tot slot is het belangrijk om steeds een duidelijk beeld te hebben van de status van het netwerk. Zo zijn er tools om bijvoorbeeld de netwerkbeveiliging te bewaken via een dashboard, de datastroom tussen de apparaten in het netwerk te controleren, accounts en wachtwoorden voor meerdere apparaten centraal te beheren, producten te detecteren die niet in de huidige topologie voorkomen, het beveiligingsniveau van de apparaten te visualiseren en tegelijk suggesties te geven voor veilige instellingen of de apparatuur in het netwerk met back-ups en firmwarepatches te beheren. Moxa helpt de gebruikers dus om veilige industriële netwerken te realiseren.”

Heeft u vragen over dit artikel, project of product?

Neem dan rechtstreeks contact op met Technolec.

Contact opnemen

Contact opnemen